WIRESHARK

Con este software se puede capturar un ping, una conexion FTP, una conexion HTTP

El aplicativo me permite visualizar todo lo que sucede desde la capa fisica, de red y transporte.

Wireshark es un analizador

de protocolos de software o una aplicación “husmeador de paquetes” que se utiliza para el diagnóstico de fallas

de red, verificación, desarrollo de protocolo y software (también conocido como

un analizador de red o analizador de protocolos).

Puede interceptar y registrar tráfico de datos pasando sobre una red de datos. Mientras el flujo de datos va y viene en la red, el husmeador “captura” cada unidad de datos del protocolo (PDU Unidad de datos del protocolo) y puede decodificar y analizar su contenido de acuerdo a la RFC correcta u otras especificaciones.

Puede interceptar y registrar tráfico de datos pasando sobre una red de datos. Mientras el flujo de datos va y viene en la red, el husmeador “captura” cada unidad de datos del protocolo (PDU Unidad de datos del protocolo) y puede decodificar y analizar su contenido de acuerdo a la RFC correcta u otras especificaciones.

Wireshark está programado

para reconocer la estructura de los diferentes protocolos de red. Esto le permite

mostrar la encapsulación y los campos individuales de una PDU e interpretar su

significado.

Es una herramienta útil

para cualquiera que trabaje con redes y se puede utilizar en la mayoría de las prácticas

de laboratorio en los cursos CCNA para el análisis de datos y el diagnóstico de

fallas.

Para obtener más información y para descargar

el programa visite: http://www.Wireshark.org

Escenario

Para capturar las PDU, la computadora

donde está instalado Wireshark debe tener una conexión activa a la red y

Wireshark debe estar activo antes de que se pueda capturar cualquier dato.

Cuando se inicia Wireshark, se muestra la siguiente

pantalla.

Para empezar con la captura de datos

es necesario ir al menú Capture y seleccionar Options. El cuadro de diálogo Options provee

una serie de configuraciones y filtros que determinan el tipo y la cantidad de

tráfico de datos que se captura

Primero, es necesario asegurarse de

que Wireshark está configurado para monitorear la interfaz correcta. Desde la

lista desplegable Interface, seleccione el adaptador de red que

se utiliza.

Generalmente, para una computadora,

será el adaptador Ethernet conectado.

Luego se pueden configurar otras opciones. Entre

las que están disponibles en Capture

Options, merecen examinarse

las siguientes tres opciones resaltadas

Configurar Wireshark para capturar paquetes en un modo

promiscuo.

Si esta característica NO está

verificada, sólo se capturarán las PDU destinadas a esta computadora.

Si esta característica está

verificada, se capturarán todas las PDU destinadas a esta computadora Y todas

aquellas detectadas por la NIC de la computadora en el mismo segmento de red

(es decir, aquellas que “pasan por” la NIC pero que no están destinadas para la

computadora).

Nota: La captura de las otras PDU

depende del dispositivo intermediario que conecta las computadoras del

dispositivo final en esta red (hubs, switches, routers)

Configurar Wireshark para la resolución del nombre de red

Esta opción le permite controlar si

Wireshark traduce a nombres las direcciones de red encontradas en las PDU. A

pesar de que esta es una característica útil, el proceso de resolución del

nombre puede agregar más PDU a sus datos capturados, que podrían distorsionar

el análisis.

También hay otras configuraciones de

proceso y filtrado de captura disponibles.

Haga clic en el botón Start para comenzar el

proceso de captura de datos y una casilla de mensajes

El panel de Lista de PDU (o Paquete) ubicado

en la parte superior del diagrama muestra un resumen de cada paquete capturado.

Si hace clic en los paquetes de este panel, controla lo que se muestra en los otros

dos paneles.

El panel de detalles de PDU (o Paquete) ubicado

en el medio del diagrama, muestra más detalladamente el paquete seleccionado en

el panel de Lista del paquete.

El panel de bytes de PDU (o paquete) ubicado

en la parte inferior del diagrama, muestra los datos reales (en números

hexadecimales que representan el binario real) del paquete seleccionado en el

panel de Lista del paquete y resalta el campo seleccionado en el panel de

Detalles del paquete.

Cada línea en la Lista del paquete

corresponde a una PDU o paquete de los datos capturados.

Si seleccionó una línea en este panel,

se mostrarán más detalles en los paneles “Detalles del paquete” y “Bytes del

paquete”. El ejemplo de arriba muestra las PDU capturadas cuando se utilizó la

utilidad ping

El panel Detalles del paquete muestra

al paquete actual (seleccionado en el panel “Lista de paquetes”) de manera más

detallada. Este panel muestra los protocolos y los campos de protocolo de los

paquetes seleccionados. Los protocolos y los campos del paquete se muestran con

un árbol que se puede expandir y colapsar.

El panel Bytes del paquete muestra los

datos del paquete actual (seleccionado en el panel “Lista de paquetes”) en lo

que se conoce como estilo “hexdump.

La información capturada para las PDU

de datos se puede guardar en un archivo. Ese archivo se puede abrir en

Wireshark para un futuro análisis sin la necesidad de volver a capturar el

mismo tráfico de datos.

La información que se muestra cuando

se abre un archivo de captura es la misma de la captura original.

Cuando se cierra una pantalla de

captura de datos o se sale de Wireshark se le pide que guarde las PDU

Si hace clic en Continue without Saving se cierra el archivo o se sale de Wireshark

sin guardar los datos capturados que se muestran.

Captura de PDU mediante ping

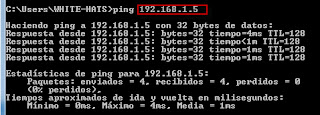

Desde la línea de comando de mi equipo,

se realizo ping a la dirección IP 192.168.1.5, una maquina

conectada a mi red

Después de recibir las respuestas

exitosas al ping en la ventana de línea de comandos, se detuvo el software.

Aca esta la captura del ping por medio

de WIRESHARK.

Las lineas que nos interesan son la

23,24,25,27,28,29,30

NOTAS:

El

protocolo que utiliza PING es ICMP : Protocolo de Mensajes de Control de Internet o ICMP (por sus siglas en inglés de Internet

Control Message Protocol) es el sub protocolo de

control y notificación de errores del Protocolo de Internet (IP). Como tal, se usa

para enviar mensajes de error, indicando por ejemplo que un servicio

determinado no está disponible o que un router o host no puede ser localizado.

Cuando se envía la petición del ping hay un request (solicitar) de

la maquina origen en este caso

192.168.1.1, e inmediatamente la maquina destino 192.168.1.5 realiza un reply (respuesta) ya que hay una comunicación exitosa

El panel de Detalles del paquete mostrará esto:

En este cuadro lo más relevante es que especifica la línea 22 sobre la cual se esa

realizando el análisis.

La fecha en la cual se realizo la captura.

El

tamaño del paquete en este caso 74 bytes

que equivalen a 592 bits

Finalmente el protocolo utilizado ICMP

En este cuadro lo más relevante es la capa

física de Ethernet, aca se visualiza que la petición del ping se realizo

desde un PC con mac 00:27:0e:10:5a:7ª (intel)

hacia una maquina virtual con mac

00:0c:29:09:2a:43

Aca se utilizan los protocolos de ARP

En este cuadro ya entra la capa 3 de red, aca

visualizamos que la la IP de origen es la 192.168.1.2 y el destino 192.168.1.5

En este cuadro actua la capa de

transporte y como la comunicación es correcta hay una respuesta

Si selecciona una línea en el panel de

Detalles del paquete, toda o parte de la información en el panel de Bytes del

paquete también quedará resaltada.

Por ejemplo, si la segunda línea (+

Ethernet II) está resaltada en el panel de detalles, el panel de Bytes