NESSUS

Este software nos

sirve para dos cosas, la 1ra para darle seguridad a nuestra información, a

nuestro servidor, para taponar todas las entradas

abiertas y la segunda para atacar un objetivo, todo depende del manejo que le brindemos a las cosas, recordemos que

para implementar seguridad debemos

pensar que puede hacer un

CRACKER, pero ante todo, debemos ponernos el SOMBRERO BLANCO porque la idea es proteger nuestra información.

Acá hay conceptos muy

importantes como el factor de riesgo, la

descripción del problema, la solución del mismo y una sinopsis de lo que está sucediendo.

El link para descargar

el software es http://www.tenable.com/products/nessus/select-your-operating-system

1ro abrimos el NESSUS

SERVER, para utilizarlo nos pide un código de activación, por lo tanto damos click en obtener código de activación para

que nos lleve a la página de NESSUS.

Luego aceptamos los términos

y colocamos nuestro mail para

que nos llegue el código de activación al correo

Luego verificamos nuestro correo y el código que nos llego lo introducimos en

el campo ACTIVATION CODE.

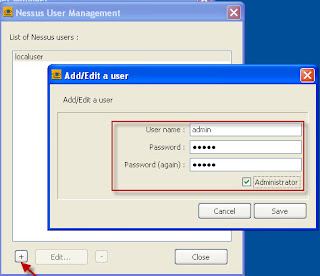

Damos clik en +

colocamos el nombre de administrador con la contraseña respectiva y colocamos un chulo en administrador.

Con esto queda

configurado el software servidor para poder empezar a utilizar el cliente.

En NAME damos un nombre cualquiera y dependiendo de

nuestras necesidades escogemos las opciones respectiva de escaneo, en este caso yo deje las opciones

por defecto y damos click en NEXT.

En esta ventana nos

pide datos de acceso en caso dado

de tener usuario y contraseña sobre un objetivo, como en el caso no lo

tenemos la dejamos tal cual y

continuamos con NEXT.

En esta ventana nos dice que objetos están habilitados para el escaneo al igual los pluggins, con esto el aplicativo hará un escaneo de

todo lo que está activo damos click en NEXT.

En esta ventana si de pronto tenemos el login y el password de

una base de datos lo ingresamos para realizar el escaneo respectivo, damos

click en SUBMIT para que nos grabe

la politica

El tiempo de escaneo

depende de la distancia, del tipo de conexión de internet, la congestion en

el medio y al final el software nos brindara todos los puntos de

vulnerabilidad del objetivo.

Aca vemos que este

dominio solo tiene un puerto abierto y

13 vulnerabilidades bajas por lo tanto

es un dominio con muy buena seguridad y difícil de penetrar.

Nota: si se logra encontrar un dominio con

vulnerabilidades altas, este será “carnita de cañon” porque será como dejar la cosa sola y con las puerta

abiertas para que entren los ladrones.

El resultado es un

puerto abierto, en este caso el 80, por lógica siempre tiene que estar abierto

porque de lo contrario nadie podría

accesar a la pagina y las seis (6)

vulnerabilidades de riesgo bajo.

Si damos click sobre cualquier vulnerabilidad obtenemos

información muy importante del PLUGIN

ID, la SYNOPSIS, DESCRIPTION, SOLUTION ,

RISK FACTOR.

En pocas palabras

esto nos sirve para dos cosas, la 1ra para darle seguridad a nuestra

información, a nuestro servidor, para tapar todas las entradas abiertas y la segunda para atacar un

objetivo, todo depende del manejo

que le brindemos a las cosas, recordemos

que para implementar seguridad debemos

pensar que puede hacer un

CRACKER, pero debemos ponernos el

SOMBRERO BLANCO porque estamos para proteger la informacion

Para finalizar, este

informe se puede guardar en los

formatos establecidos por el sistema

No hay comentarios:

Publicar un comentario